近年來,網(wǎng)絡(luò)攻擊手段變化多端,從勒索軟件到物聯(lián)網(wǎng)僵尸,從利用網(wǎng)絡(luò)漏洞攻擊到APT攻擊,從惡意廣告到釣魚欺詐,網(wǎng)絡(luò)犯罪愈發(fā)嚴(yán)重。在此背景下,反病毒行業(yè)不斷通過機(jī)器學(xué)習(xí)、主動(dòng)防御、聯(lián)動(dòng)防御、信息共享等技術(shù)手段來應(yīng)對(duì)這些網(wǎng)絡(luò)犯罪行為,多措并舉,但仍面臨嚴(yán)峻挑戰(zhàn)。在過去的19年中,一年一度的AVAR大會(huì)已成為全球最權(quán)威的反病毒技術(shù)交流大會(huì)之一,對(duì)遏制病毒在全球的傳播發(fā)揮了重要作用。

盛大開幕 大咖云集

AVAR 2017主席、賽可達(dá)實(shí)驗(yàn)室主任宋繼忠在開幕式上表示:“這是AVAR大會(huì)首次在北京舉行,也是承上啟下的第二十屆,具有里程碑性特殊意義。本屆大會(huì)為期兩天,由主題峰會(huì)與分論壇組成。多年以來,雖然大會(huì)探討內(nèi)容早已超出了傳統(tǒng)殺毒的范圍,但AVAR 2017不忘保護(hù)用戶的初心,將更廣泛的探討網(wǎng)絡(luò)安全挑戰(zhàn)和技術(shù)創(chuàng)新,致力于使網(wǎng)絡(luò)空間更安全、更美好”。

賽可達(dá)實(shí)驗(yàn)室主任 宋繼忠

亞太反病毒研究者聯(lián)盟(AVAR)主席 Allan Dyer

國家計(jì)算機(jī)病毒應(yīng)急處理中心常務(wù)副主任 陳建民

國家計(jì)算機(jī)病毒應(yīng)急處理中心常務(wù)副主任陳建民代表公安部網(wǎng)絡(luò)安全局對(duì)大會(huì)的召開表示了祝賀,并以“建立警企聯(lián)動(dòng)處置機(jī)制 攜手共建移動(dòng)應(yīng)用安全”為主題,圍繞移動(dòng)應(yīng)用狀況進(jìn)行了分析,總結(jié)出移動(dòng)應(yīng)用所面臨的缺乏統(tǒng)一的管理規(guī)范、應(yīng)用市場(chǎng)眾多,安全標(biāo)準(zhǔn)不統(tǒng)一、移動(dòng)應(yīng)用缺乏規(guī)范化的安全標(biāo)識(shí)、用戶無法清晰明了獲知應(yīng)用是否安全、移動(dòng)安全風(fēng)險(xiǎn)已影響到國家信息安全等諸多市場(chǎng)挑戰(zhàn),最后詳盡闡述了應(yīng)對(duì)的思路和措施。

騰訊副總裁馬斌展開了關(guān)于“開放、合作、共享、共建數(shù)字經(jīng)濟(jì)時(shí)代的網(wǎng)絡(luò)安全生態(tài)”的講述,展望了網(wǎng)絡(luò)安全發(fā)展趨勢(shì),闡述了騰訊公司戰(zhàn)略及騰訊安全能力,提出了共建安全新生態(tài)的愿景。

來自VirusTotal的資深顧問Karl Hiramoto著重介紹了VirusTotal近期的發(fā)展計(jì)劃,包括“multisandbox”、深入分析和共享樣本之間的關(guān)系。他介紹了VirusTotal和安全廠商加強(qiáng)合作的計(jì)劃,其指出,作為全球最大的在線病毒實(shí)時(shí)分析和全球最大的病毒樣本庫,VirusTotal將加強(qiáng)與安全廠商的合作。

微軟(中國)CSO邵江寧圍繞“人工智能助力網(wǎng)絡(luò)威脅防御”表示:“當(dāng)今革命性的AI技術(shù)和基于數(shù)據(jù)驅(qū)動(dòng)的業(yè)務(wù)模式創(chuàng)新催生了許多新的產(chǎn)品形態(tài)和服務(wù)內(nèi)容。為了應(yīng)對(duì)威脅進(jìn)化的速度,規(guī)模和復(fù)雜性,需要不斷增強(qiáng)產(chǎn)品的安全免疫功能,包括先進(jìn)和智能化的惡意代碼檢測(cè)和防御性解決方案,積極探索并利用人工智能特別是機(jī)器學(xué)習(xí)來提升全平臺(tái)的安全能力。”

來自國際知名信息安全測(cè)評(píng)機(jī)構(gòu)的圓桌對(duì)話把上午大會(huì)推向了高潮。AV-Test CTO Maik Morgenstern,NSS Labs 產(chǎn)品總監(jiān)Bhaarath Venkateswaran,Virus Bulletin編輯Martijn Grooten,SKD Labs CEO 宋繼忠從測(cè)試機(jī)構(gòu)的角度,圍繞網(wǎng)絡(luò)安全熱點(diǎn)問題展開了深入討論。主要觀點(diǎn)包含:用技術(shù)創(chuàng)新加大對(duì)安全產(chǎn)品的反勒索功能、AI和大數(shù)據(jù)應(yīng)用的有效性進(jìn)行檢測(cè)驗(yàn)證;已形成對(duì)IoT設(shè)備安全性檢測(cè)的有效方法;測(cè)試盡可能模擬真實(shí)環(huán)境;檢測(cè)必須是持續(xù)的、實(shí)時(shí)的驗(yàn)證過程;咨詢服務(wù)和數(shù)據(jù)服務(wù)已成為第三方測(cè)評(píng)機(jī)構(gòu)的業(yè)務(wù)組成部分;將更加關(guān)注企業(yè)用戶的需求;安全問題實(shí)際上是信息不對(duì)稱,第三方測(cè)評(píng)機(jī)構(gòu)的產(chǎn)品和服務(wù)的作用將日益擴(kuò)大。

圓桌對(duì)話現(xiàn)場(chǎng)

熱門話題輪上陣 精彩內(nèi)容看不停

黑客組織分析和追朔

近年來,網(wǎng)絡(luò)攻擊變得日益頻繁、規(guī)模也與日俱增。大公司重要數(shù)據(jù)被盜竊,政府網(wǎng)站、非政府組織遭受網(wǎng)絡(luò)攻擊已成常態(tài),分析和追朔地下黑客網(wǎng)絡(luò)組織日顯重要。

ESET公司病毒分析師Filip Kafka在演講中,對(duì)FinSpy惡意軟件進(jìn)行了詳細(xì)分析,特別詳細(xì)闡述了它近期的攻擊渠道、攻擊技術(shù)、技術(shù)演變和樣本變異。來自Bitdefender的病毒分析師Chili Ivona-Alexandra,對(duì)今年活躍的有組織的網(wǎng)絡(luò)攻擊“PZCHAO”的各種特征進(jìn)行了分析,包括攻擊鏈、使用的基礎(chǔ)設(shè)施和傳播渠道,并將攻擊朔源到Iron Tiger APT。

海蓮花(OceanLotus)是高度組織化的、專業(yè)化的境外國家級(jí)黑客組織。自2012年4月起針對(duì)中國政府的海事機(jī)構(gòu)、海域建設(shè)部門、科研院所和航運(yùn)企業(yè),展開了組織精密的網(wǎng)絡(luò)攻擊,這很明顯是一個(gè)有國外政府支持的APT(高級(jí)持續(xù)性威脅)行動(dòng)。ESET的病毒分析師Romain Dumont通過對(duì)該組織的持續(xù)追蹤,對(duì)他們的攻擊特征和攻擊活動(dòng)和近期動(dòng)向進(jìn)行了綜合闡述。

ESET病毒分析師 Romain Dumont

APT28組織相關(guān)攻擊時(shí)間最早可以追溯到2007年。其主要目標(biāo)包括國防工業(yè)、軍隊(duì)、政府組織和媒體。期間使用了大量0day漏洞,相關(guān)惡意代碼除了針對(duì)windows、Linux等PC操作系統(tǒng),還會(huì)針對(duì)蘋果IOS等移動(dòng)設(shè)備操作系統(tǒng)。來自Bitdefinder的技術(shù)總監(jiān)Tiberius Axinte詳細(xì)分析了在macOS上最新發(fā)現(xiàn)的后門程序xAgent。

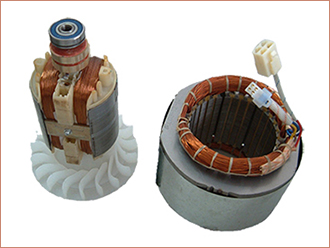

IoT安全

隨著萬物互聯(lián)時(shí)代的來臨,IoT安全問題已經(jīng)成為萬物互聯(lián)征途中的軟肋。

來自微步在線高級(jí)研究員楊晉分享了他對(duì)藍(lán)牙4協(xié)議漏洞的研究成果。他指出,“blueborne”安全問題近期被披露。它不是一個(gè)漏洞,而是八個(gè)藍(lán)牙漏洞,其中四個(gè)處于高危險(xiǎn)級(jí)別。這表明,BlueBorne是非常強(qiáng)大的,它可以攻擊蘋果iOS、Android、Windows和Linux。

Bitdefender的Ciprian Oprisa團(tuán)隊(duì)對(duì)來自不同廠商的25個(gè)物聯(lián)網(wǎng)設(shè)備進(jìn)行了研究,在初始安裝階段,至少有三分之二種類型的漏洞存在。此外,對(duì)于其中一些設(shè)備,該階段可以在任何時(shí)候由外部攻擊者觸發(fā)。文中給出了在分析設(shè)備上成功執(zhí)行的一些實(shí)際攻擊,并給出了保證初始設(shè)置的協(xié)議。該協(xié)議保證了物聯(lián)網(wǎng)設(shè)備和執(zhí)行安裝的智能手機(jī)之間的相互信任,使模擬成為可能。該協(xié)議是加密的安全(基于對(duì)藝術(shù)的密鑰交換和對(duì)稱加密狀態(tài)),確保敏感數(shù)據(jù)如Wi-Fi密碼不能通過第三方閱讀。

Bitdefender資深病毒分析師 Cristina Vatamanu

NewSky Security資深研究員Ankit Anubhav解析了”物聯(lián)網(wǎng)威脅的演變與傳統(tǒng)惡意軟件的比較研究”。“智能攻擊”就是尋找安全鏈中最薄弱的環(huán)節(jié)。他們團(tuán)隊(duì)發(fā)現(xiàn)了Mirai樣本的一個(gè)新變種,該變種有三個(gè)模式:cve-2014-8361漏洞,tr-64和默認(rèn)密碼攻擊。惡意軟件將首先嘗試通過使用已知密碼表控制設(shè)備的簡(jiǎn)單方式。如果不成功,它將嘗試運(yùn)行兩個(gè)已知的漏洞來獲得對(duì)物聯(lián)網(wǎng)的控制。他詳細(xì)介紹了QBot,它可以將一個(gè)物聯(lián)網(wǎng)變?yōu)榻┦W(wǎng)絡(luò)。

騰訊高級(jí)工程師楊經(jīng)宇和清華大學(xué)博士黨凡介紹了團(tuán)隊(duì)開發(fā)的一種用于惡意軟件取證的物聯(lián)網(wǎng)蜜罐設(shè)備。相對(duì)于傳統(tǒng)的蜜罐技術(shù),它是一種高交互蜜罐(HIH),為物聯(lián)網(wǎng)的惡意軟件調(diào)查取證提供了更多的信息。首先,雙向網(wǎng)絡(luò)流量將被獲取,這意味著記錄的數(shù)據(jù)不僅包括攻擊設(shè)備的流量,而且還包括被感染設(shè)備本身初始化的流量。其次,常見的網(wǎng)絡(luò)提供服務(wù),包括SSH、Telnet、HTTP、UPnP、甚至視頻流。所有服務(wù)都包含專用的遠(yuǎn)程代碼執(zhí)行漏洞。一旦他們被攻破,攻擊和惡意行動(dòng)將被監(jiān)控并報(bào)告給管理中心作為數(shù)字取證。最后,可以在前端層部署可選的流代理模塊。該模塊將重定向和總攻擊流量預(yù)設(shè)置蜜罐增加捕獲攻擊全球覆蓋。

來自G Data 的Andrew L. Go 和Wren Fer M. Balangcod 分享了如何利用現(xiàn)有的、開源的概念、技術(shù)甚至目的,設(shè)計(jì)出一種創(chuàng)新的方法,從而開發(fā)出實(shí)用的虛擬物聯(lián)網(wǎng)蜜罐。

來自O(shè)PSWAT的Jianpeng Mo全面分析了物聯(lián)網(wǎng)APT的演變,通過現(xiàn)場(chǎng)實(shí)例演示,揭示了物聯(lián)網(wǎng)APT入侵IoT設(shè)備的過程。

人工智能和大數(shù)據(jù)

傳統(tǒng)的網(wǎng)絡(luò)安全防御技術(shù)已無法抗衡新的安全威脅,大數(shù)據(jù)與人工智能是網(wǎng)絡(luò)安全治理的關(guān)鍵。

來自卡巴斯基的Alexander Chistyakov分享了基于機(jī)器學(xué)習(xí)(ML)的病毒檢測(cè)模型的最新研究成果。越來越多的安全廠商開始使用機(jī)器學(xué)習(xí)(ML)的惡意軟件檢測(cè)模型,這些探測(cè)器的建設(shè)基本管道通常是一樣的:收集的數(shù)據(jù)集的良性和惡意樣本,訓(xùn)練一個(gè)分類器預(yù)測(cè)正確的標(biāo)簽,使用該模型的一個(gè)積極的預(yù)測(cè)來檢測(cè)新的惡意軟件。然而,這種方法沒有考慮到一個(gè)重要的自然屬性:在注入任何新功能之后,沒有惡意代碼可以變得干凈。作為一個(gè)結(jié)果,入侵者往往可以避免檢測(cè),只需加入一些混淆或干凈的有效載荷為惡意軟件樣本。在演講中,他解釋了如何變換ML結(jié)構(gòu)(Deep NN, tree-based ensembles, kernel SVM, etc.)使靜態(tài)或動(dòng)態(tài)的惡意軟件檢測(cè)模型更安全更有效。

McAfee的移動(dòng)惡意軟件研究員Daisuke Nakajima在會(huì)上作了“基于人工輔助和自動(dòng)機(jī)器學(xué)習(xí)的安卓惡意軟件檢測(cè)”的演講報(bào)告。其指出:基于機(jī)器學(xué)習(xí)(ML)的惡意軟件檢測(cè),可以實(shí)現(xiàn)對(duì)已知的和未知的惡意樣本的高檢測(cè)率。但它也可能帶來潛在的更高的誤報(bào)率。為解決這一問題,他提出了一種結(jié)合機(jī)器學(xué)習(xí)、傳統(tǒng)特征碼和網(wǎng)絡(luò)信用的實(shí)用模型。

瑞星首席科學(xué)家葉超 “基于機(jī)器學(xué)習(xí)的惡意軟件檢測(cè)“。介紹了如何構(gòu)造一個(gè)基于機(jī)器學(xué)習(xí)的、有效的惡意軟件檢測(cè)模型的實(shí)踐經(jīng)驗(yàn)。

手機(jī)和APP安全

手機(jī)應(yīng)用的發(fā)展與普及,極大地方便了我們的日常生活,而在APP日益增多的同時(shí),惡 Sophos公司的Jagadeesh Chandraiah分析了最近在谷歌應(yīng)用商店所發(fā)現(xiàn)的惡意軟件,解析了惡意軟件所使用的傳播和感染技術(shù),提出了應(yīng)對(duì)技術(shù)的措施。

McAfee公司的Irfan Asrar在“2017年手機(jī)惡意廣告“的演講中,著重分析了手機(jī)惡意廣告/木馬點(diǎn)擊器的演變趨勢(shì)和技術(shù),通過實(shí)例演示,提出對(duì)抗惡意廣告的有效方法。

AVAR會(huì)員大會(huì)

在AVAR會(huì)員大會(huì)上,選舉產(chǎn)生了新一屆的理事會(huì),賽可達(dá)實(shí)驗(yàn)室主任宋繼忠再次當(dāng)選理事,并因?qū)VAR發(fā)展所做出的貢獻(xiàn)被授予AVAR年度主席獎(jiǎng)。

頒獎(jiǎng)現(xiàn)場(chǎng)

歷屆AVAR大會(huì)的舉辦為網(wǎng)絡(luò)安全行業(yè)的發(fā)展搭建了國際性的溝通交流平臺(tái),AVAR 2017的圓滿成功更是為亞洲反病毒大會(huì)成立20年來的發(fā)展交上了一份滿意的答卷。據(jù)悉,AVAR 2018將在印度舉辦。

大會(huì)官網(wǎng):http://avar.skdlabs.com/

大會(huì)官網(wǎng):http://avar.skdlabs.com/